O trenerze

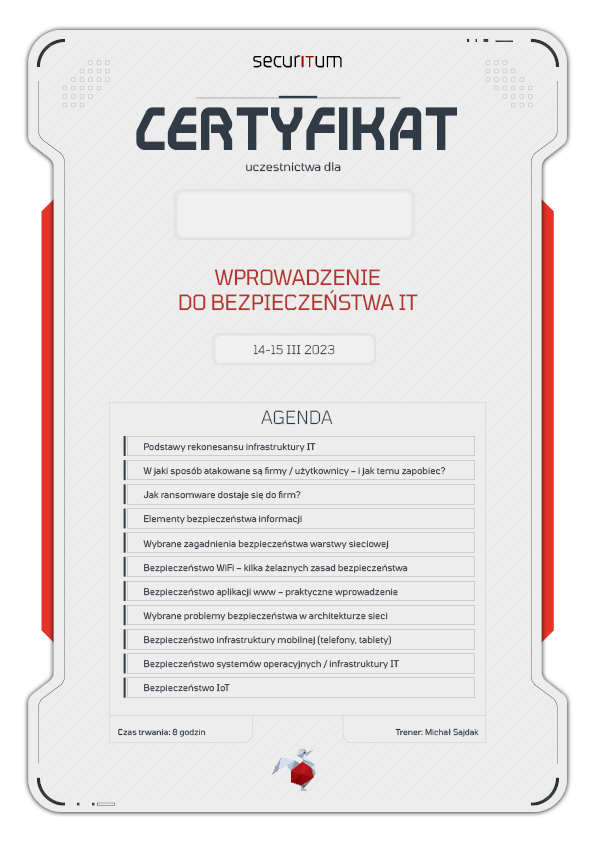

Michał Sajdak

Założyciel sekuraka oraz firmy Securitum.

Certyfikaty branżowe: CISSP, CEH (Certified Ethical Hacker), CTT+.

Badacz bezpieczeństwa (zgłosił kilkanaście podatności w urządzeniach klasy IoT). Redaktor prowadzący oraz współautor książki Bezpieczeństwo aplikacji webowych (Kraków 2019). Uznany prelegent na konferencjach branżowych.

Spośród kilkudziesięciu wystąpień wiele otrzymało najwyższą ocenę od publiczności za jakość merytoryczną lub styl prezentacji. Trener i wykładowca na szkoleniach z różnych obszarów bezpieczeństwa IT. W ciągu ponad 10 lat przeszkolił tysiące osób w Polsce i za granicą. Zagorzały zwolennik formuły szkoleniowej live demo, która, mimo większej dawki stresu u prowadzącego, zapewnia kursantom emocje oraz lepsze przyswajanie przekazywanej wiedzy. Pasjonat i perfekcjonista we wszystkim, co znajdzie się w obszarze jego zainteresowań.